2022-12-30

鼎新資安團隊

716

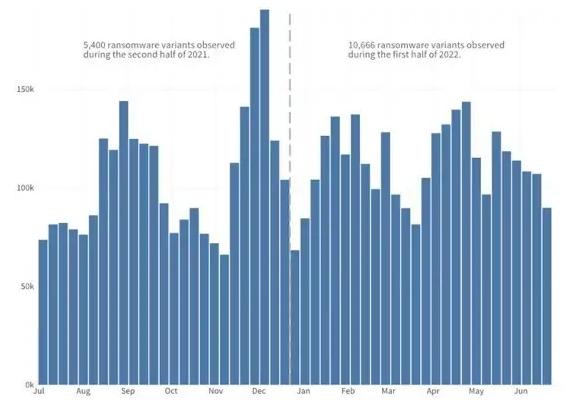

勒索病毒從未消停過,從2021到2022,企業遭到加密的事件頻傳,且勒索贖金逐年攀升,勒索軟體警報持續亮紅燈,預估2023年勒索病毒的攻擊頻率仍會呈倍數成長,且攻擊手法變化多端,企業該如何防備?怎麼因應?八個實用措施分享給您!

美國聯邦調查局(FBI)與網路安全及基礎設施安全局(CISA)於2022年12月1號針對古巴勒索軟體(Cuba Ransomware)發布最新聯合警報,到底是怎麼樣的一個勒索軟體讓兩大組織聯合發布警報? 古巴勒索軟體已攻擊全球超過100個組織,勒索金額高達45億台幣,攻擊者利用數位憑證、驅動程式的漏洞入侵受害者的電腦,並於侵入後安裝後門軟體加密設備中的資料,由於攻擊模式的改變,其中大型、值得信賴的軟體開發商背書的驅動程式成為攻擊者挾帶惡意程式、檔案的主要目標,此一舉大幅提高了勒索軟體關閉目標設備的資安防護的機會,使企業遭受勒索病毒感染的機率大增。

勒索病毒從未消停過,從2021到2022,企業遭到加密的事件頻傳,且勒索贖金逐年攀升,勒索軟體警報持續亮紅燈,預估2023年勒索病毒的攻擊頻率仍會呈倍數成長,也就是說如果企業並未做好應對準備,有很大的可能性將會在短時間內不斷的受到勒索病毒的攻擊,而勒索病毒帶來的影響也不僅僅只是檔案加密,勒索攻擊方式除了將檔案進行加密後要求贖金換取勒索病毒解密,近些年攻擊方式同步將企業機敏資料竊取,並於暗網進行兜售,造成企業二次衝擊,攻擊手法變化多端,企業究竟應該如何做好防護呢?

▲資料來源/Fortinet 2022 上半年資安報告

1. 企業網路要分段,防止勒索病毒的擴散

企業區域網路要分網段,並且設定對應政策,讓重要主機、備份儲存設備、研發、設計等重要企業核心資料網段與一般辦公電腦區隔開,勒索病毒是會橫向移動的,企業若是被勒索病毒入侵,短時間內可能不會有直接影響,現行攻擊手段會在侵入企業內部後進行橫向移動,將企業內部資訊設備狀態摸清後一次性將所有重要主機設備、備份檔案進行加密,讓人措防不及,提前將企業網路分段可以有效防止勒索病毒擴大感染,進而降低勒索病毒所帶來的風險。

2. 使用者密碼應符合複雜性原則並定期更換,另應實施失敗登錄相應原則

使用者密碼為每個人每天都會使用到的工具,一個可以開啟許多重要資訊的工具,密碼的重要性對於每個人來說應該無須多加贅述,但對於企業資安來說,使用者密碼更是佔了很大的比重,一旦使用者密碼外洩、遭到破解又或是被濫用未嚴加管理,後果可不僅僅是被「登入」而已,密碼落入攻擊者手中攻擊者可以透過這組密碼窺探一切可以用此密碼存取的資訊,而這也只是第一步,緊接著他們會嘗試破解更高權限的存取權限,又或是透過被盜用的使用者身分進行一系列的攻擊,如社交攻擊,影響甚大,使用者密碼應符合複雜度: 至少8個字元,並以大小寫英文、數字、符號組成並定期更換密碼,以確保密碼不會輕易被破解,另設定密碼登入失敗鎖定,多次嘗試登入失敗進行帳戶、IP鎖定,以此可以將來自於密碼洩漏後產生的攻擊威脅降低。

3. 盡可能對所有服務進行多因子身分驗證

多因子驗證好比一張識別證,相比使用者密碼多因子驗證更可以確保使用者的登入身分,當我們今天使用VPN要連回公司時,若是沒有設定多因子身分驗證只要有VPN使用者帳密的任何人都可以輕易連進企業內部存取資料,且無從確保使用者身分,而多因子身分驗證可以在第一層密碼輸入完後要求使用者再輸入OTP,OTP(One Time Password)可以綁訂於其他數位裝置上如手機,並於時效內產生一次性密碼,此一舉可以更有效的防止密碼被濫用造成的危害,不僅是VPN、現在包含登入企業入口網站、郵箱等都應設置多因子身分驗證,搭配密碼複雜度、定期變更、以及失敗登錄原則以確保企業資安最大化。

4.定期審查管理權帳戶,並根據最小權限原則調整訪問存取權

擁有管理權限的帳戶若是未進行定期管理會發生什麼事? 試著想想今天前一個資訊管理人員離職資訊並未交接完全,擁有管理權的帳戶就這樣無人進行管理,沒有定期變更密碼、沒有跟上複雜度原則政策調整、也沒有設定多因子驗證機制,一旦該帳戶落於攻擊者手中後果不堪設想,其次企業很常會發生的一個狀況是權限設定不嚴謹,權限設定需要完整的檢視企業的需求,什麼人可以看什麼人不能看,共用資料夾再細部拆分,設定過程因較為繁瑣,為了求方便就將權限門戶大開,此一舉則會使企業核心更大的暴露在風險當中,因為人人都可以直接存取,應根據最小權原則嚴謹對待權限設定。

5. 確保所有作業系統、軟體和硬體維持最新版本

企業中Windows為最常見的作業系統,相信大家應該很常會遇到Windows更新,有時候更新還挺惱人的,就想著把Windows Update關閉,殊不知關閉後會遇到的是來自專攻Windows漏洞的攻擊者,作業系統本身因開發緣故多少會有系統漏洞的產生,而這些漏洞小則影響程序無法順利運行,嚴重則會使攻擊者通過此漏洞侵入企業內部,而有些作業系統則是官方已公布EOS(end of service),這些作業系統漏洞一旦被公開披露就會成為攻擊者首要攻擊目標,企業若是對於作業系統版本不進行管理、制定防護手段,則這些就會成為企業中最大的軟肋。軟體、硬體平時並不會像作業系統般更新的頻率如此之高,但軟體、硬體並不代表不存在漏洞,它們仍存在著漏洞只是相較於作業系統較不顯眼罷了,隨著新形態攻擊模式的改變,企業應更重視作業系統、軟體和硬體版本的管理,持續維持最新狀態,降低漏洞相關威脅的風險。

6. 關閉未使用的連接埠(Port)

連接埠(Port)可視為服務溝通橋樑,如25Port就是提供SMTP服務,實際上企業內部在使用的Port就固定那些,其他的Port雖著開著但卻沒有實際服務在運行,但現在有些攻擊者會透過無人在使用Port嘗試進行攻擊,未將未使用的Port開放著無疑就是提供攻擊者多一道開口,徒增企業的潛在風險,不僅是系統防火牆要關閉未使用的Port,連同企業網路防火牆也應於網路政策中將不必要的Port進行關閉,限制攻擊者可入侵的管道。

7. 實施資料保護計劃,將企業核心資料進行適當保存

備份321原則想必是企業在計劃備份的時候會搜尋到的一個關鍵原則,備份321指的是三份檔案副本; 兩種儲存媒介; 一份異地備份,三份檔案複本可以確保於原始檔、備份資料受損時仍有檔案可以進行還原,兩種儲存媒介可以確保備份檔案不會輕易受到單一儲存媒介影響而毀損,一份異地備份可以確保當本地機房遭受災害時(地震、火災..)仍有檔案可以復原,至於什麼資料才是該備份的可以參考企業核心資料,也就是該份資料損壞、遺失、外洩等會使企業營運產生重大影響則為企業應實施資料保護計劃的對象。

8. 確保所有備份數據都是加密的、不可變的

備份儼然成為勒索軟體攻擊的首要目標,因為攻擊組織發現擁有備份的企業付贖金的機率很小,故將目標轉移到備份上,確保企業受到勒索攻擊時無其他復原方式,藉此來提升企業支付贖金的可能性,執行備份時應當考量備份使用的帳號權限、備份路徑不得被輕易存取,另可計劃離線備份,確保備份不可變動性,即便勒索病毒擴散感染也可以確保擁有最後一份獨立的備份可以進行還原。

上述的八個實用措施您做到了幾個呢? 面對區分網段沒有概念? 又或是企業網路防火牆不支援,設定密碼複雜度原則好困難還要定期變更,登錄失敗措施怎麼做? 有沒有一個可以統一管理的方式? VPN、Easyflow NET、Easyflow GP表單沒有多因子驗證如何加強身分管理? 權限表年久失修,特權帳戶管理不易? 作業系統版本、軟體、硬體版本更新怕出問題,不能更新有沒有其他解法? 企業防火牆網路政策亂七八糟又或是不知從何下手? 資料備份計劃怎麼做? 備份軟體、儲存設備怎麼挑,離線備份怎麼做? 關於這些問題,鼎新已準備好各式解決方案!

★了解資安解決方案:https://techops.digiwin.com/solution/

★LINE線上諮詢:https://lin.ee/0xOFoVE

駭了沒? 還沒啦!

182 Followers

延伸閱讀

駭了沒? 還沒啦!

182 Followers

我們使用本身的Cookie和第三方的Cookie進行分析,並根據您的瀏覽習慣和個人資料向您展示與您的偏好相關的廣告。如欲瞭解更多資訊,您可以查閱我們的隱私權政策。